News

15.08.2018, 08:00 Uhr

Android-Speicherkarten können gehackt werden

Wenn Apps auf Speicherkarten zugreifen, kann dies von Cyberkriminellen ausgenutzt werden. Mit der sogenannten Man-in-the-Disk-Attacke können sie den Datenstrom manipulieren.

Die Verwendung von Speicherkarten durch Apps kann von Cyberkriminellen ausgenutzt werden, um Android-Smartphones anzugreifen. Zu diesem Schluss kommt ein Bericht der Sicherheitsspezialisten von Check Point. Die sogenannte Man-in-the-Disk-Attacke erlaubt es einem Angreifer, in den externen Speicher – beispielsweise eine Speicherkarte – einzudringen und sich einzumischen.

Der interne Speicher der Smartphones wird durch die Android-Sandbox abgeschirmt. Der Schutz für externe Speichermedien ist geringer. Dies erlaube dem Angreifer, den Datenaustausch zwischen der App und dem externen Speicher abzufangen und zu manipulieren. Beispielsweise kann er unerwünschte Anwendungen im Hintergrund installieren, Apps zum Absturz bringen oder Schadcode in Apps einschleusen.

Nebst Androids Umgang mit Speicherkarten liegt das Problem auch bei den Entwicklern, die sich mit ihren Apps nicht an Googles Richtlinien zur Nutzung externer Speichermedien halten. Unter den von Check Point geprüften Apps waren allerdings auch Apps, die von Google selbst stammen. Darunter waren Google Translate, Google Voice Typing und Google Text-to-Speech.

Beispielsweise im Falle von Google Translate und Google Voice Typing haben die Sicherheitsexperten festgestellt, dass die Entwickler die Integrität der aus dem externen Speicher gelesenen Daten nicht überprüfen konnten. So war das Team in der Lage, bestimmte Dateien, die von diesen Anwendungen benötigt werden, zu kompromittieren. Dies führte zum Absturz der Anwendungen.

Was ist eine Man-in-the-Disk-Attacke?

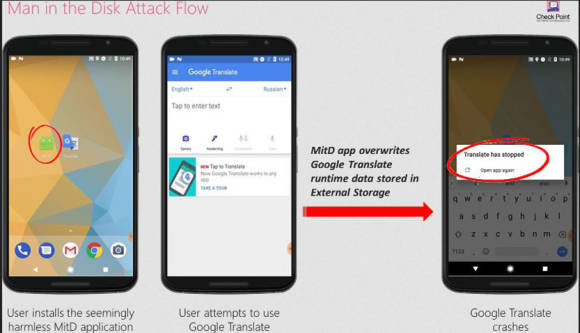

So sieht der Man-in-the-Disk-Flow aus

Quelle: Check Point

Die Einmischung in die Daten erfolge über eine scheinbar unschuldige Anwendung, z.B. eine gefälschte Taschenlampen-App. Der Benutzer wird vom Angreifer dazu überredet, diese harmlos aussehende Anwendung herunterzuladen. Die App bittet dann um die Erlaubnis des Benutzers zum Zugriff auf den externen Speicher. Was für Anwendungen normal ist und beim Benutzer kaum Verdacht erregen dürfte.

Ab diesem Zeitpunkt sei der Angreifer in der Lage, Daten, die zwischen einer beliebigen anderen Anwendung auf dem Gerät des Benutzers und dem externen Speicher übertragen werden, zu überwachen und sie mit seinen eigenen Daten zu überschreiben, was zu einem unerwünschten Verhalten der angegriffenen Anwendung führe.

Die Ergebnisse der Angriffe können je nach Wunsch und Erfahrung des Angreifers variieren. Die Untersuchungen der Sicherheitsexperten hätten gezeigt, dass es möglich sei, eine unerwünschte Anwendung im Hintergrund zu installieren – ohne die Erlaubnis des Benutzers.

Die Sicherheitsforscher von Check Point geben zu bedenken, dass sie nur eine kleine Auswahl von Anwendungen untersucht haben. Dennoch heisst es im Bericht: «Die Prävalenz dieser Schwachstellen in unserem Beispielset lässt uns glauben, dass viele andere Anwendungen die externe Speicherressource sorglos nutzen und daher für ähnliche Angriffe anfällig sein könnten.»

Kommentare

Es sind keine Kommentare vorhanden.